Max

@MathJoyer

Co-founder of TrustIn AML |Ex Cobo Security Head ,致力于区块链安全生态

You might like

📌 职位名称:UX/UI 前端开发工程师 工作类型:全职|可远程/新加坡Onsite(优先) 所属公司:Vernal Group(VC & 孵化器) 🧭 我们是谁 Vernal Group 是一家专注于 Web3 与 AI 的风险投资与项目孵化机构。我们相信 AI…

图片太贴切了😂

Ever faced scam tokens? X-Dog emerges as a digital guardian, ensuring serene crypto journeys and unwavering security with AI-powered audits.

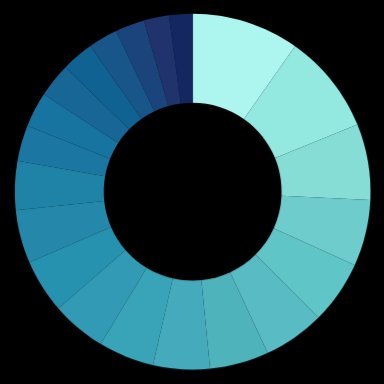

🛡️ TOKEN安全聚类分析 | 2025-03-24 共分析 BSC Pancake新交易对共1041 个代币,发现 375 个高风险代币 (36.0%) 📊 风险评分分布: 90-100分: 236个 80-89分: 94个 ⚠️ 主要风险类型: #超级权限: 310个 #交易阻断: 256个 #可增发: 190个 #供应操控: 188个 #权限穿透: 183个 🔍 高风险特征: #超级权限:…

今天我被AI欺骗了,一个已经完成的看板,我让AI来自由发挥优化,于是乎css被改了导致一些chart的size变成0x0,后面修改这个错误用了3小时,这个期间AI一直不对css进行更改直到人为介入指出是css的问题

总结各个风险点:高交易税、owner可修改关键参数、存在增发可能、流动性池的自动销毁机制。这些因素都可能影响代币的安全性和经济模型,导致用户资金风险。 {'status': 'success', 'data': {'risk_score': 80, 'risk_cn': {'权限控制异常': 1, '可修改交易税': 1, '可增发风险': 1, '交易税异常':…

🧐

今早有人向 @evilcos 求助,称'昨天被一个面试的scam给钓鱼,他们让我下载https://talksy[.]ca里面的app,然后我一开始用mac下载,让我把app拖进terminal里..' 🧐我分析了下,发现这个团伙是冒充 Talksy这个AI英语软件,更进一步分析发现团伙与 @realScamSniffer 披露的假微软 Teams…

近 15 亿美金盗窃事件,我们画了个攻击流程图,从左上到右下,从链下投毒到链上利用,步骤不复杂,攻击组合拳很清晰。具体解析文章正在出。

看来真相出来了,Safe 最终还是被攻陷了,确实智能合约部分没问题(链上很容易验证),但前端被篡改伪造达到欺骗效果。至于为什么被篡改,等 Safe 官方的细节披露… Safe 这种算是一种安全基础设施了,理论上所有用这个多签钱包的人都可能会类似 Bybit 这样被盗。 细思恐极的是,所有其它带前端、API…

🚨 Root cause of the Bybit incident 🔍 Safe dev's device was compromised, leading to malicious code injection in the front-end. The attack intercepted and modified transaction parameters.

慢雾:Bybit 近 15 亿美元被盗背后的黑客手法与疑问 mp.weixin.qq.com/s/imC09I6Ty5aM… 我们的调查,当下可披露的都阶段性披露了。还没结束,没解开 Safe 多签被搞之谜,确实难受…

从21年起,在公司任职就发现linkedin充斥着大量的伪装成求职者、HR、项目方的朝鲜黑客。当时所在的公司就中招过,好在内部投入巨大的零信任系统起到了作用,并没有造成损失

加上这次bybit被盗,过去七年来多朝鲜通过黑客攻击窃取了接近50亿美金的加密资产,朝鲜黑客技术人员以假身份进入到各个区块链公司的工作渗透之深超出想象 panewslab.com/zh/articledeta…

So sorry 并发高,给服务打挂了 ,处理中

🚀 SecureSwap.ai - 基于 AI 的下一代 Token 安全检测与交易平台! 🤖 🔐 现在: 我们利用 Deepseek AI 技术,为您提供实时的 Token 安全性分析! ✅ 智能合约审计 ✅ 流动性深度解析 ✅ 市场行为风险评估 💡 未来: 我们正在打造 AI Agent 交易平台! 🤖 AI 驱动的智能交易执行 📊 多 DEX…

🚀 SecureSwap.ai - 基于 AI 的下一代 Token 安全检测与交易平台! 🤖 🔐 现在: 我们利用 Deepseek AI 技术,为您提供实时的 Token 安全性分析! ✅ 智能合约审计 ✅ 流动性深度解析 ✅ 市场行为风险评估 💡 未来: 我们正在打造 AI Agent 交易平台! 🤖 AI 驱动的智能交易执行 📊 多 DEX…

🚀 SecureSwap.ai - The Future of AI-Powered Crypto Security & Trading! 🤖 🔐 Today: We’re revolutionizing token security with Deepseek AI! ✅ Real-time token risk analysis ✅ Smart contract audits ✅ Liquidity & market behavior insights 💡 Tomorrow: Building the…

United States Trends

- 1. Northern Lights 46.2K posts

- 2. #Aurora 9,858 posts

- 3. #hazbinhotelspoilers 2,123 posts

- 4. #chaggie 4,044 posts

- 5. #huskerdust 7,971 posts

- 6. #DWTS 53.3K posts

- 7. Carmilla 2,354 posts

- 8. MIND-BLOWING 35.7K posts

- 9. AI-driven Web3 N/A

- 10. H-1B 36.6K posts

- 11. Justin Edwards 2,528 posts

- 12. Superb 22.4K posts

- 13. Sabonis 6,265 posts

- 14. SPECTACULAR 25.1K posts

- 15. Creighton 2,338 posts

- 16. Louisville 18.2K posts

- 17. Wike 220K posts

- 18. H1-B 4,230 posts

- 19. Gonzaga 2,995 posts

- 20. Cleto 2,643 posts

You might like

-

Yajin (Andy) Zhou

Yajin (Andy) Zhou

@yajinzhou -

KK

KK

@longwinsk -

wiger

wiger

@JizhouW -

Long Equity

Long Equity

@long_equity -

SunSec

SunSec

@1nf0s3cpt -

Cos(余弦)😶🌫️

Cos(余弦)😶🌫️

@evilcos -

🏆Benson

🏆Benson

@benson_doge -

Box (mainnet arc)

Box (mainnet arc)

@BoxMrChen -

崔棉大师

崔棉大师

@MasterCui -

Loners Liu

Loners Liu

@LonersLiu -

逃逃778.eth

逃逃778.eth

@NiceMeng666 -

tinyhill.eth被盗了

tinyhill.eth被盗了

@JosQiu -

Kristen. J🛡️

Kristen. J🛡️

@kristenbeosin -

El Tiempo de Murcia

El Tiempo de Murcia

@MeteoMurciaDani -

justin

justin

@JustinZhang

Something went wrong.

Something went wrong.