Fluid Attacks

@fluidattacks

Go beyond automation when securing your applications. Fluid Attacks performs comprehensive continuous hacking at the speed of your business.

你可能會喜歡

To our team that digs deep, our clients who value transparency, and the devs who fix fast: thank you for making security a shared mission. 🍂🥧Happy Thanksgiving from Fluid Attacks' team 🦃🍂

📅 #MeetupLATAM | #DEFCON2025 nos dejó muchas enseñanzas. Desde investigaciones que marcaron tendencia hasta ideas que rompieron esquemas. En este meetup te contamos todo sobre la versión de este año. Regístrate aquí 🔗 zoom.us/webinar/regist…

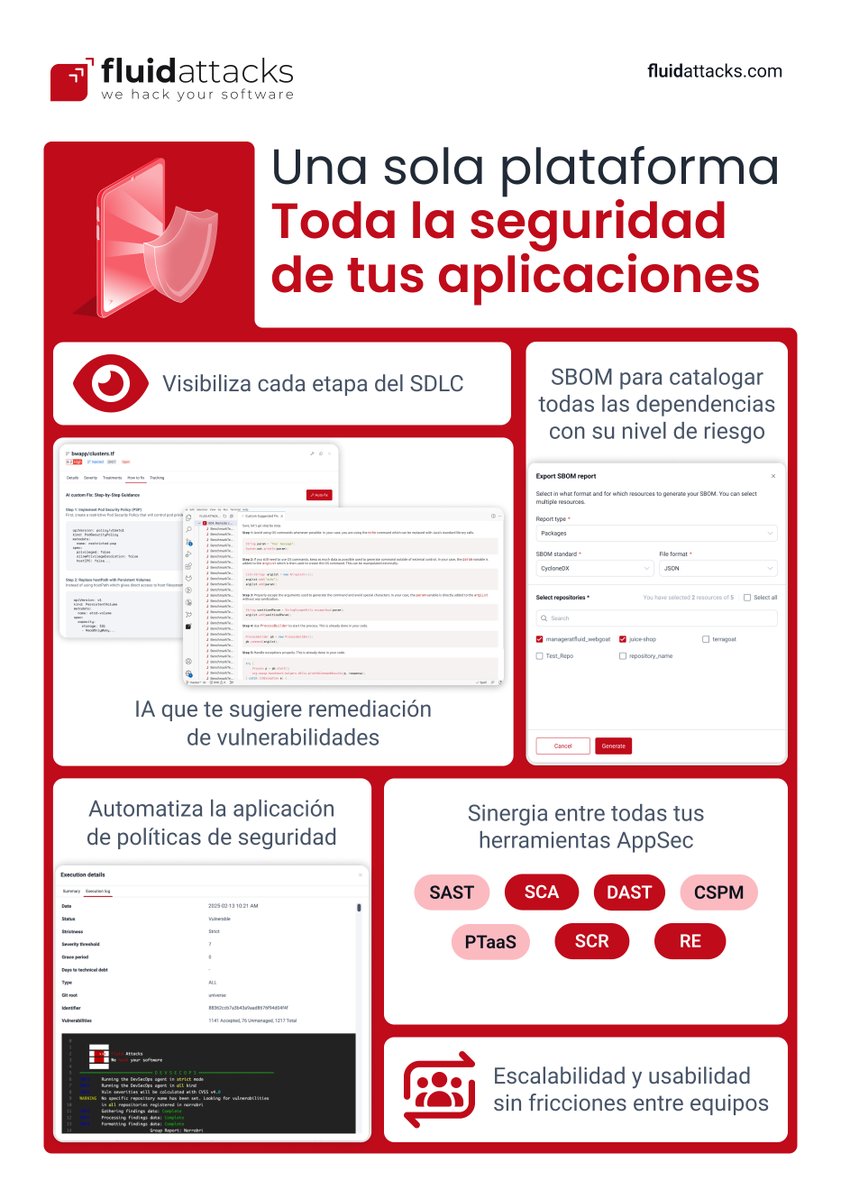

La ventaja de nuestra solución ASPM está en combinar la detección automática de vulns con la validación de expertos, sumándole la remediación asistida por GenAI. Así obtienes control sobre tu postura de seguridad. Conoce nuestra solución ➡️ fluidattacks.com/es/continuous-…

A strong defense starts with solid foundations. At Fluid Attacks, we perform continuous security testing to help you prevent those mistakes or fix them before they become serious issues. 🔗 app.fluidattacks.com/SignUp

Fluid Attacks' research team found a zero-day vulnerability in OpenSupports. As a #CNA, we assigned the ID CVE-2025-10696. Details here: 🔗 fluidattacks.com/advisories/str…. We have disclosed 208 #CVE to this date: 🔗fluidattacks.com/advisories/.

El #DragonJARCON2025 nos dejó grandes aprendizajes. En nuestro meetup de septiembre, compartimos nuestra experiencia y lo mejor del evento: investigación, metodologías y hacking ético en LATAM. La grabación aquí 👉 youtu.be/BpLnhH5_cow

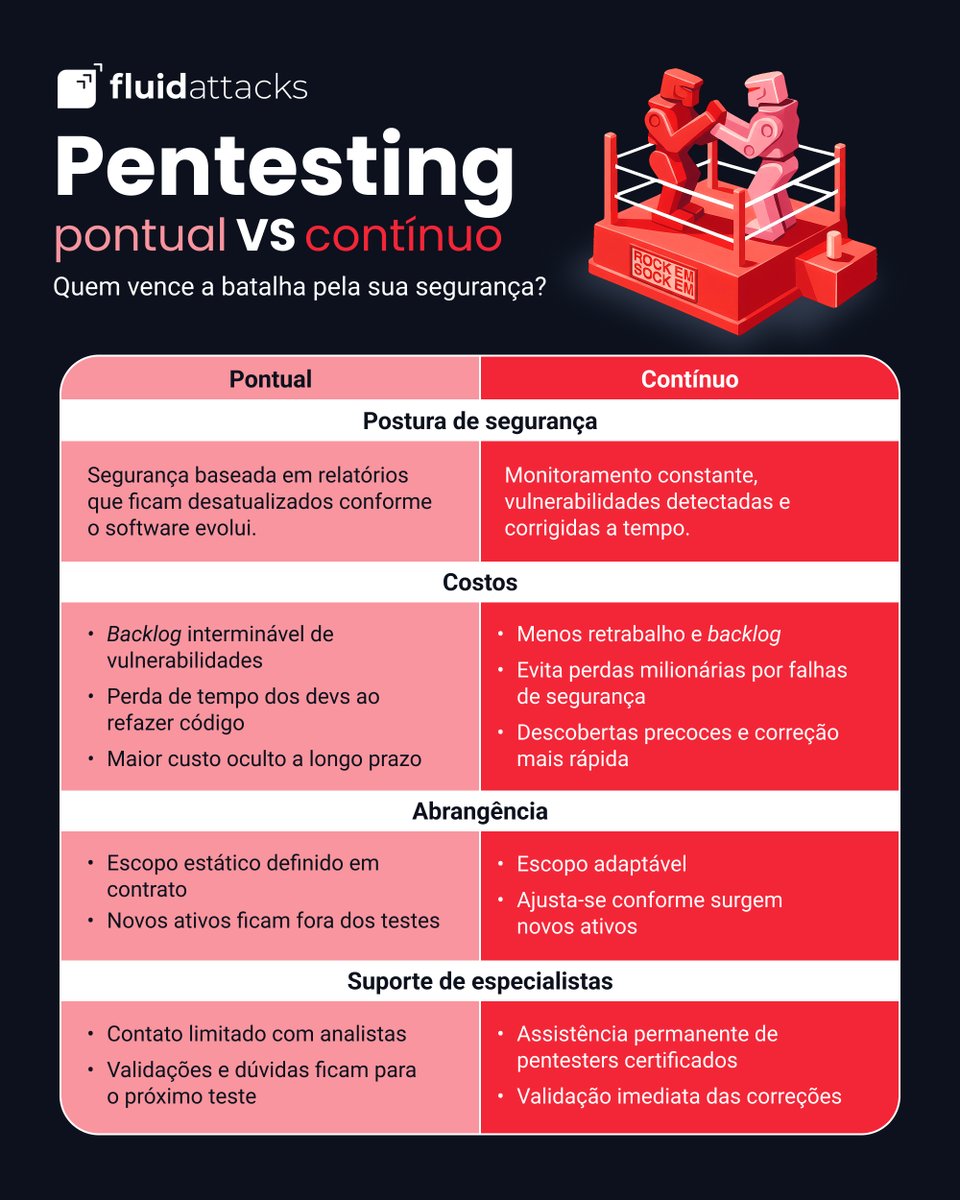

A segurança não deve ser entendida como um evento único, mas como um processo dinâmico que evolui no ritmo do seu software. Revisar constantemente antecipa riscos e permite que sua equipe avance com menos atrito. Conheça mais sobre nossa solução 🔗 fluidattacks.com/pt/continuous-…

Del caos al control. Con la solución ASPM de Fluid Attacks, integra SAST, SCA, DAST, CSPM y PTaaS en una solo lugar. Desarrollo y seguridad alineados, con un objetivo en común: crear software seguro. Pon a prueba tu ecosistema AppSec 🔗 fluidattacks.com/es/platform

That moment when your scanner gives you peace of mind but the pentesting team brings you back to reality 🫠 Don’t rely only on automation scanning. Validate your security with expert-led continuous testing ➡️ 🤝 fluidattacks.com

📅 #MeetupLATAM | Acompáñanos para conocer la experiencia de Simón Correa en el BSides Las Vegas, uno de los eventos más destacados en ciberseguridad. Hablaremos de charlas, aprendizajes e investigaciones que marcaron tendencia. Regístrate aquí 👉zoom.us/webinar/regist…

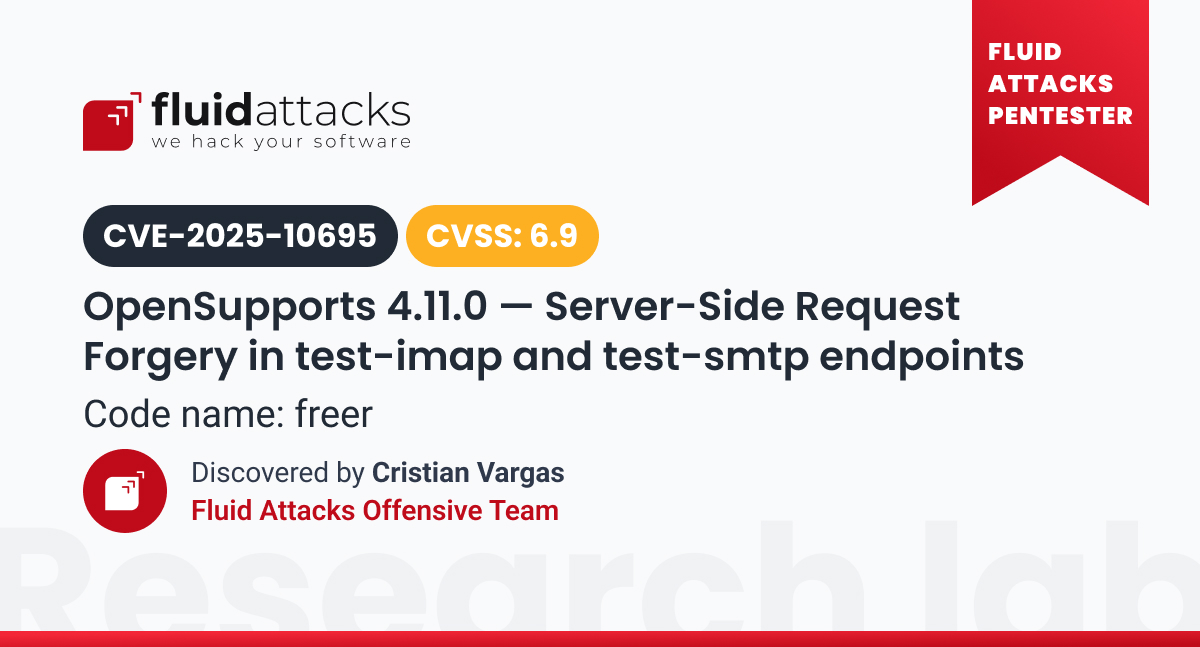

Fluid Attacks' research team found a zero-day vulnerability in OpenSupports. As a #CNA, we assigned the ID CVE-2025-10695. Details here: 🔗 fluidattacks.com/advisories/fre…. We have disclosed 207 #CVE to this date: 🔗fluidattacks.com/advisories/.

O DevOpsDays São Paulo está chegando! No dia 22 de novembro, estaremos presentes como patrocinadores platina, prontos para compartilhar ideias, aprender com a comunidade e falar sobre segurança em cada etapa do SDLC. 🔗 devopsdays.org/events/2025-sa…

📅 #MeetupLATAM | Acompáñanos para conocer la experiencia de Simón Correa en el BSides Las Vegas, uno de los eventos más destacados en ciberseguridad. Hablaremos de charlas, aprendizajes e investigaciones que marcaron tendencia. Regístrate aquí 👉zoom.us/webinar/regist…

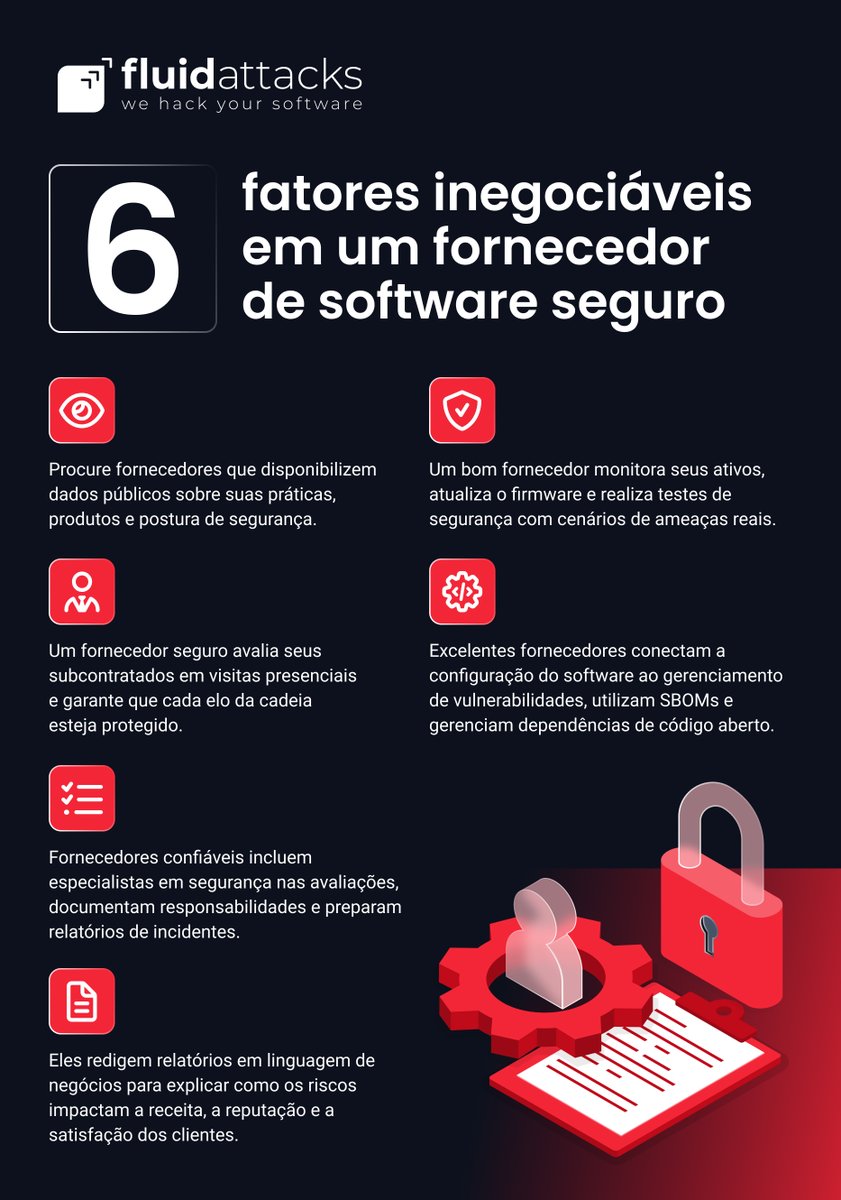

Sua empresa provavelmente depende de APIs e serviços de terceiros para manter tudo funcionando bem. Mas com que frequência você pensa nas práticas de segurança deles? E aí… qual é a primeira coisa que você verifica antes de integrar um software de terceiros? 🤔⬇️

Si vas a estar en la CyberWeek LAC4 2025, te invitamos a asistir a nuestra charla “La IA transforma AppSec: Aumentando capacidades en la gestión de vulnerabilidades”, a cargo de Laura Diaz, Account Executive de Fluid Attacks. 🔗 Más información: lac4.eu

📅 #MeetupLATAM | Acompáñanos para conocer la experiencia de Simón Correa en el BSides Las Vegas, uno de los eventos más destacados en ciberseguridad. Hablaremos de charlas, aprendizajes e investigaciones que marcaron tendencia. Regístrate aquí 👉zoom.us/webinar/regist…

Hay un momento en que la máquina no basta 🤖: cuando se trata de vulnerabilidades críticas o validaciones finales, nuestro equipo de pentesting entra a probar manualmente. Con el plan Advanced, tu software está bajo revisión continua 😎👉 fluidattacks.com/es/plans

🚀 El CTF de Fluid Attacks – Reto LATAM 2026 llega con 24h de desafíos intensos 🔥 🏆 Solo un ganador 💰 Premio: USD 1.000 ¡Regístrate ya! fluidattacks.com/es/ctf

📅 #MeetupLATAM | Acompáñanos para conocer la experiencia de Simón Correa en el BSides Las Vegas, uno de los eventos más destacados en ciberseguridad. Hablaremos de charlas, aprendizajes e investigaciones que marcaron tendencia. Regístrate aquí 👉zoom.us/webinar/regist…

Del 17 al 20 de noviembre estaremos en Santo Domingo 🇩🇴 como patrocinadores de la CyberWeek LAC4 2025, donde líderes y expertos se reunirán para debatir los retos y avances en ciberseguridad. ¿Te unes al LAC4 2025? Entra aquí para obtener más información🔗 lac4.eu

United States 趨勢

- 1. Thanksgiving 1.71M posts

- 2. Chiefs 92.9K posts

- 3. Chiefs 92.9K posts

- 4. Lamar 20.7K posts

- 5. Ravens 27.6K posts

- 6. Mahomes 29.2K posts

- 7. Zac Taylor 1,610 posts

- 8. Pickens 29.1K posts

- 9. Sarah Beckstrom 142K posts

- 10. #AEWCollision 7,057 posts

- 11. Joe Burrow 9,154 posts

- 12. Tinsley N/A

- 13. Derrick Henry 2,558 posts

- 14. McDuffie 6,979 posts

- 15. Isaiah Likely N/A

- 16. Chase Brown 1,931 posts

- 17. Jason Garrett N/A

- 18. Zay Flowers N/A

- 19. Post Malone 5,086 posts

- 20. Romo 8,613 posts

你可能會喜歡

-

Andres Roldan

Andres Roldan

@andresroldan -

Luis Arturo Henao C

Luis Arturo Henao C

@ElColeccioniste -

RedPacket Security

RedPacket Security

@RedPacketSec -

Grupo energía Bogotá

Grupo energía Bogotá

@GrupoEnergiaBog -

Juan Carlos Buitrago Ortiz

Juan Carlos Buitrago Ortiz

@juanbuitrago_ -

Derick Winkworth

Derick Winkworth

@cloudtoad -

Ryan Booth

Ryan Booth

@that1guy_15 -

d3vboot

d3vboot

@d3vboot -

Cidenet

Cidenet

@Cidenet_SAS -

Romeo Sanz ☕️💾

Romeo Sanz ☕️💾

@knaverit -

Celta Designs 🤘🏻😎🤘🏻

Celta Designs 🤘🏻😎🤘🏻

@CeltaDesigns -

Eduardo Arriols

Eduardo Arriols

@_Hykeos -

Joseph Frusci

Joseph Frusci

@ProfFrusci -

Juanjo Garcia

Juanjo Garcia

@juanjogarciac

Something went wrong.

Something went wrong.