exploitio

@exploitio

مشاور امنیت استارتاپ، کسب و کار و سازمان

Bạn có thể thích

🍀 راه حل #چالش Recovery ♻️ 👈🏻 مهندسی معکوس بدافزار 👈🏻 افزایش سطح دسترسی در لینوکس 👈🏻 بازگردانی فایلهای رمزنگاری شده ✅ لینک: github.com/exploit-io/THM… #tryhackme #tryhackmewriteup #امنیتی

🍀 یکی از بهترین #چالش هایی که حل کردم 👈🏻 اسم Recovery ♻️ 👈🏻 سناریو واقعی 🔥 📋 بزودی رایتاپ میذارم 👉🏻 @tryhackme #tryhackme #امنیت tryhackme.com/room/recovery

میخوام اکانت Cursor جدید بگیرم! یه سری جاها فقط ۸۰۰ تومنه!!! کیفیتشون چطوریه؟ خوبه بگیرم؟ یا همون اصلی رو بگیرم؟ #امنیت #هوش_مصنوعی

🚨iOS Challenge Alert: FridaInTheMiddle Can you outsmart a Swift app that actively hunts your Frida hooks? This one’s built with runtime detection that flags injected dylibs and debugging attempts in real time. Your task: Keep Frida running undetected and intercept the flag…

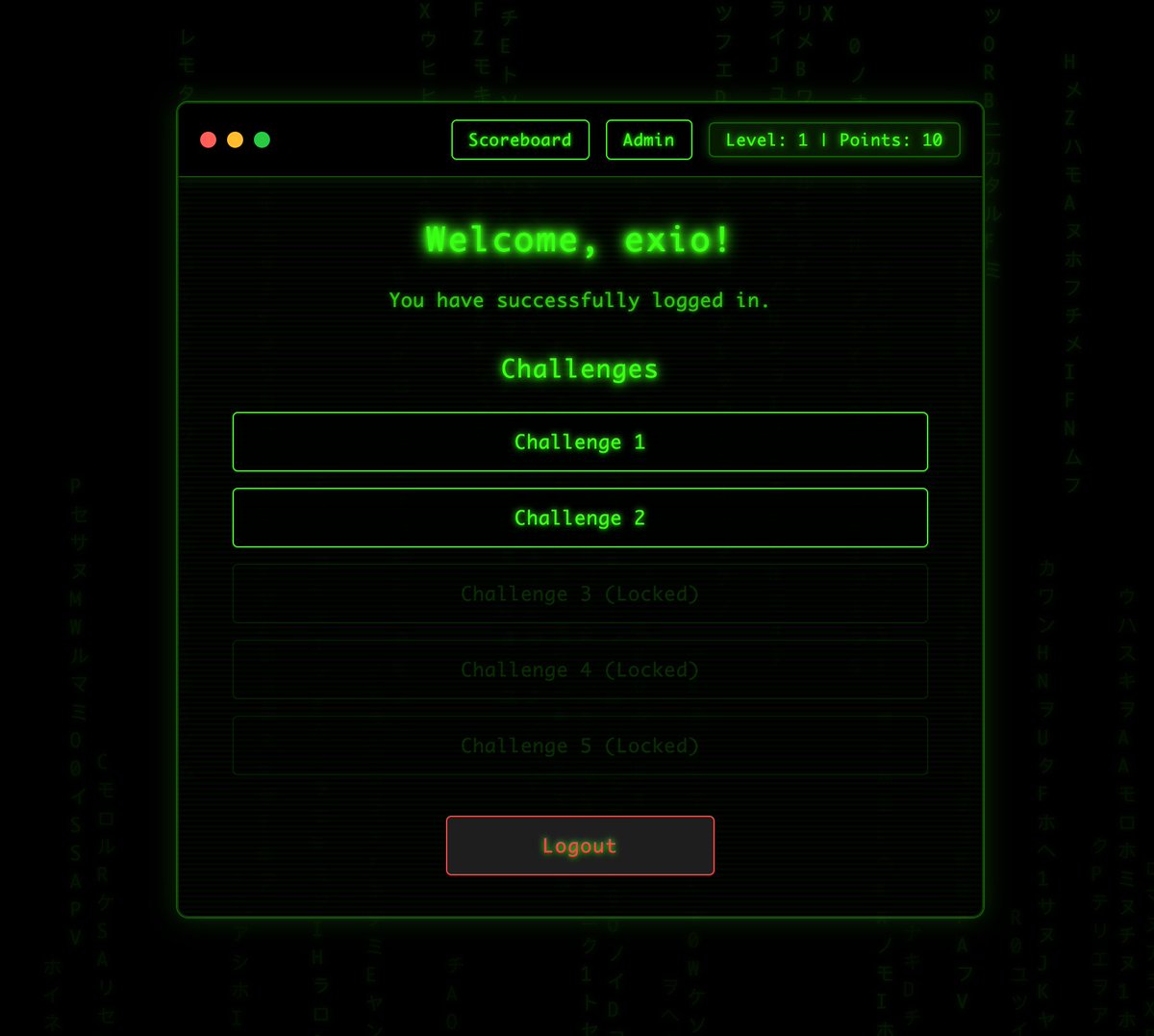

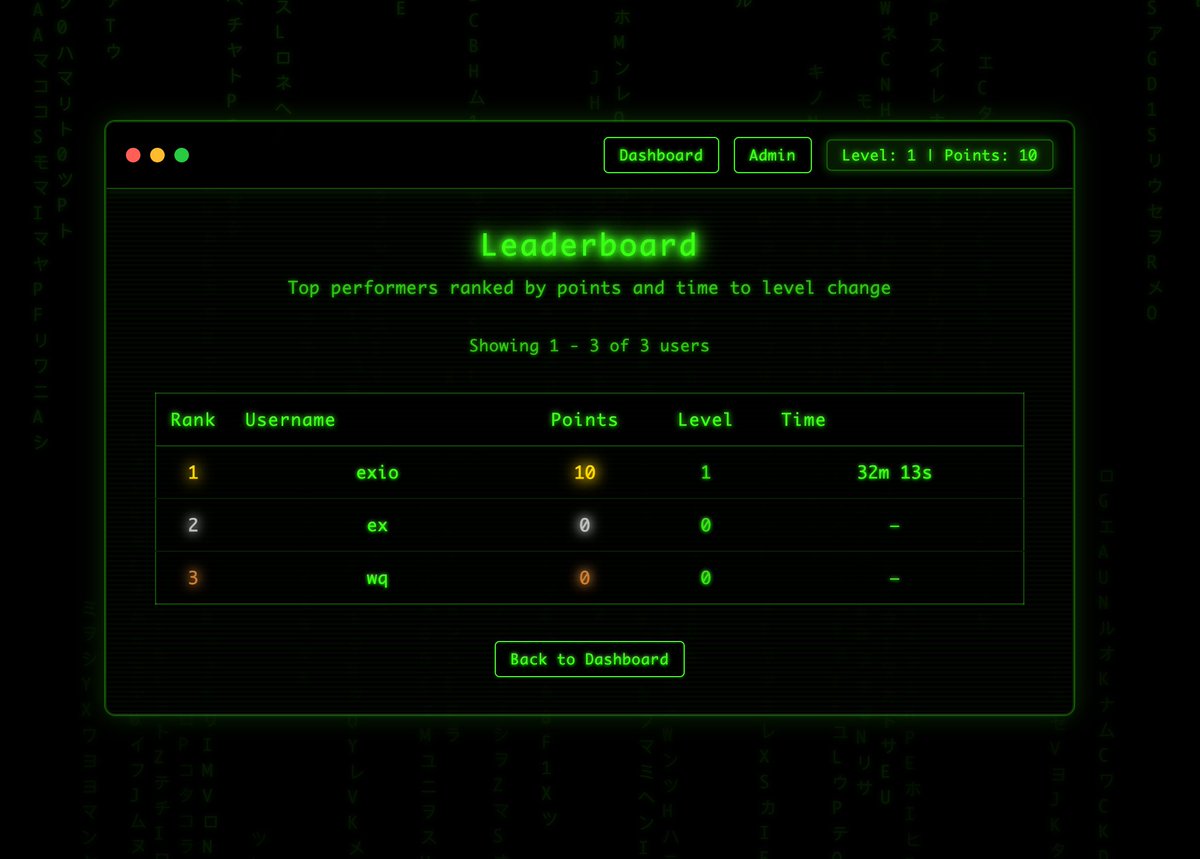

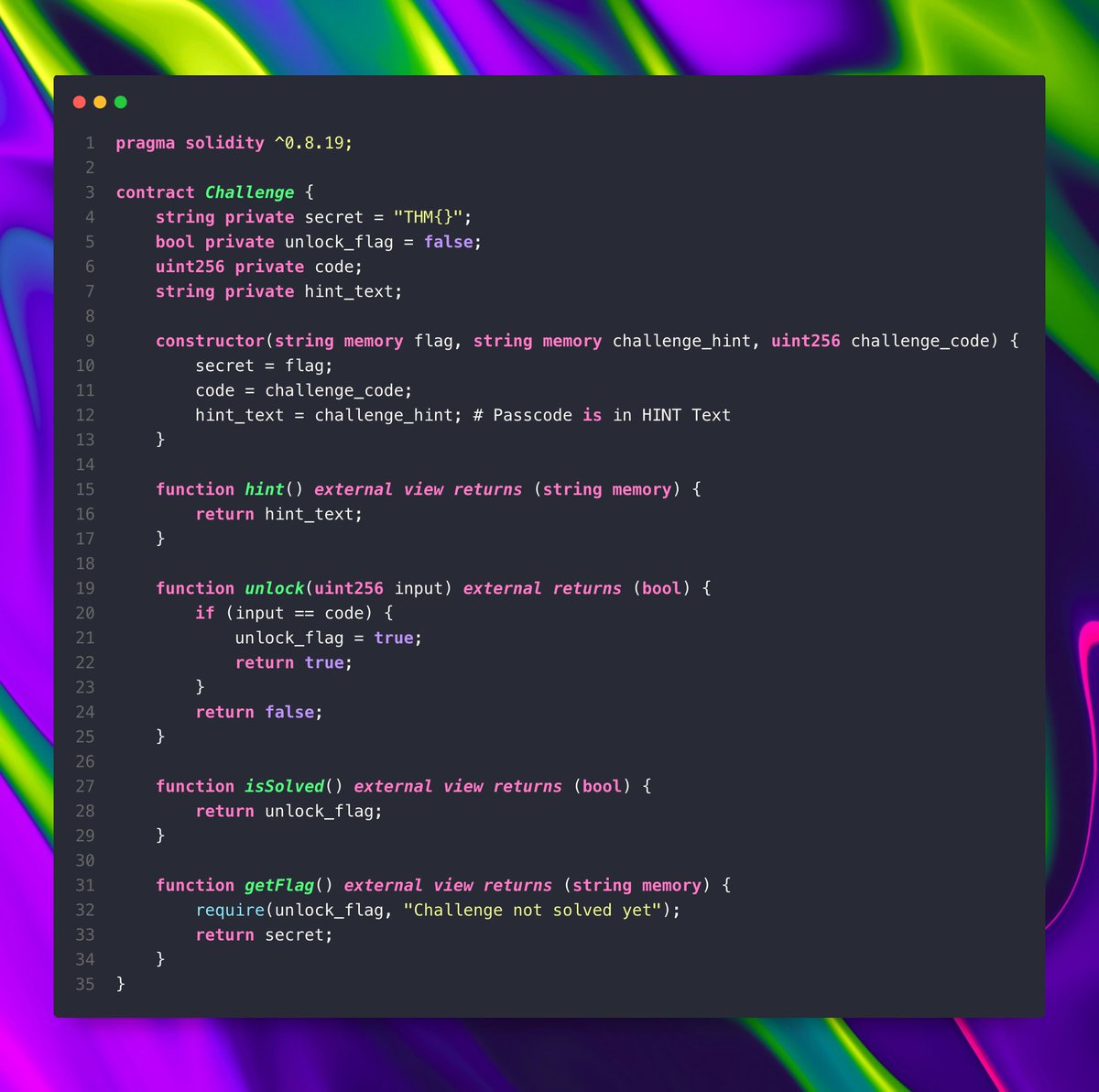

🐞 راه حل #چالش #کد ۷۶ 🐞 1️⃣ دریافت کد از hint() 2️⃣ فعال سازی unlock_flag با تابع unlock() 3️⃣ دریافت فلگ از getFlag() 👈🏻 لطفا لایک و ریتوییت بفرمایین👉🏻 ✅ توضیح کامل در این لینک: github.com/exploit-io/THM…

#چالش #کد ۷۶ 📝 زبان: Solidity ✅ رایتاپ رو ۲ ۳ روز دیگه میذارم! ⁉️آسیب پذیری تقریبا مشخصه کجاست! شما دقیق بگین چیه!؟ ❓ چطور اکسپلویت میشه؟ 🔥 چالش #tryhackme هستش به اسم: PassCode #امنیت #چالش_کد

#چالش #کد ۷۶ 😒 به من نشون داد که جامعه امنیت #ایران از #امنیت #web3 چیزی نمیدونن! ⁉️ این #چالش حریف میطلبه!؟ 😜 ❓رایتاپ رو امشب بگذارم؟ #امنیت #tryhackmewriteup

#چالش #کد ۷۶ 📝 زبان: Solidity ✅ رایتاپ رو ۲ ۳ روز دیگه میذارم! ⁉️آسیب پذیری تقریبا مشخصه کجاست! شما دقیق بگین چیه!؟ ❓ چطور اکسپلویت میشه؟ 🔥 چالش #tryhackme هستش به اسم: PassCode #امنیت #چالش_کد

SSRF hunters — don’t just test http(s). Protocols & parsers are full of surprises: • gopher://, • file://, • ftp://, • ldap://, • data: and weird header/SNI edge-cases. Read the full deep-dive & safe PoCs: medium.com/@Aacle/ssrf-de…

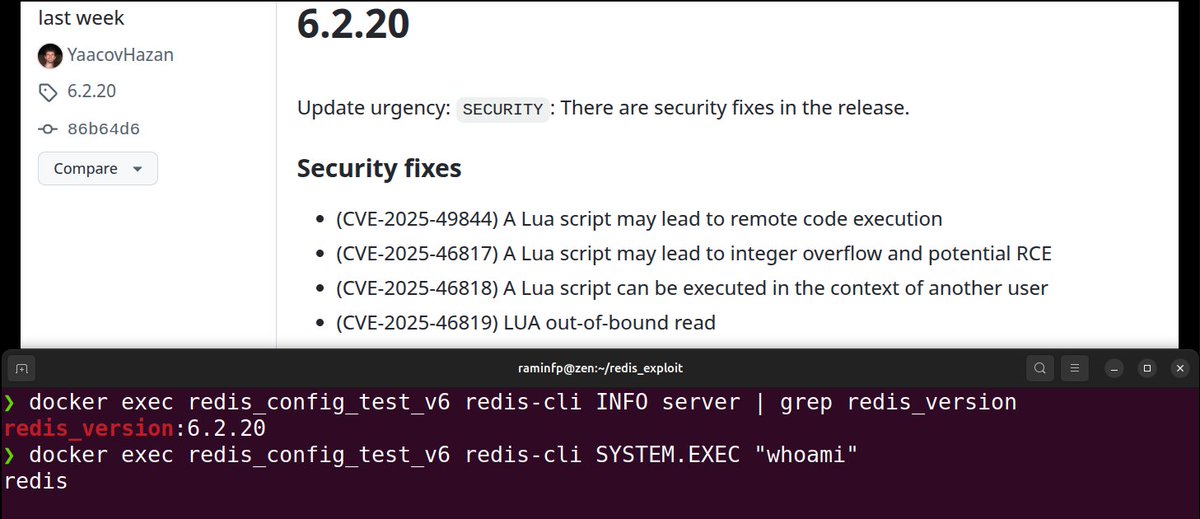

حالا جدا از این آسیب پذیری واجب شد نحوی سو استفاده از سرویس Redis رو توسط ردتیم ها انجام می شود در یک رایت اپ شرح بدهم. به زودی ....

A practical lab environment for testing and understanding the critical CVE-2025-49844 (RediShell) vulnerability in Redis. github.com/raminfp/redis_… Update to Redis 8.2.2+ immediately #RediShell #Security #RedTeam #PenTesting #SecurityResearch

A practical lab environment for testing and understanding the critical CVE-2025-49844 (RediShell) vulnerability in Redis. github.com/raminfp/redis_… Update to Redis 8.2.2+ immediately #RediShell #Security #RedTeam #PenTesting #SecurityResearch

United States Xu hướng

- 1. #heatedrivalry 54.1K posts

- 2. shane 74K posts

- 3. Expedition 33 218K posts

- 4. ilya 58.1K posts

- 5. Kyle Pitts 19.8K posts

- 6. GOTY 71.2K posts

- 7. Falcons 38.8K posts

- 8. #TheGameAwards 443K posts

- 9. Bucs 24.5K posts

- 10. Todd Bowles 5,992 posts

- 11. Mega Man 39.2K posts

- 12. YOONMIN 16.5K posts

- 13. #TheEndOfAnEra N/A

- 14. Baker 24.1K posts

- 15. jacob tierney 2,984 posts

- 16. Silksong 51.9K posts

- 17. Deadpool 37K posts

- 18. Rose 302K posts

- 19. Leon 197K posts

- 20. Sonic 86.8K posts

Bạn có thể thích

-

Amirabbas Ataei

Amirabbas Ataei

@ImAyrix -

Mohammad Nikouei

Mohammad Nikouei

@NikoueiMohammad -

Sadra

Sadra

@MrMSA16 -

Call me matitanium

Call me matitanium

@MatinNouryan -

AmirMohammad Safari

AmirMohammad Safari

@AmirMSafari -

Sina Yeganeh

Sina Yeganeh

@Sin4Yeganeh -

Nim

Nim

@pwn_world -

OnHexGroup

OnHexGroup

@onhexgroup -

LIL NIX

LIL NIX

@thelilnix -

Esmaeil Rahimian

Esmaeil Rahimian

@H_Mosafer -

Sep

Sep

@bubanisepehr -

🛡VAHID NAMENI

🛡VAHID NAMENI

@vahidnameni -

iM4n Emperor

iM4n Emperor

@iM4n_ -

Adel

Adel

@1rpwn -

Mohammad Zaheri

Mohammad Zaheri

@mzaherii

Something went wrong.

Something went wrong.