stark0de

@stark0de1

Infosec addict, aspirant red teamer and proud geek Mr Fuzzer when I'm "allowed" to ;) https://www.linkedin.com/in/daniel-monz%C3%B3n-peso-7a64a6175/

You might like

Does anyone know why some MITRE sites seem to be down? Both cve.mitre.org and cwe.mitre.org seem to be down @CVEannounce

The post is finally live! Join me for an in-depth analysis of CVE-2023-22098, which was discovered by the outstanding @theflow0 . We'll break down the vuln, explore some virtio-net internals, set up a debugging environment, and develop a reliable PoC to escape VirtualBox. Enjoy!

🚀 We're back with a fresh blog redesign! Dive into @Diego_AltF4's latest post, which offers an in-depth analysis of CVE-2023-22098, including a reliable PoC to escape VirtualBox. 🛠️ Unleash your virtualization magic now! Link below ⬇️

🗣️ "Extracción de claves de Bitlocker y técnicas de bypass de EDR. " es el título de la ponencia que dará @0xedh en #secadmin2024 ¡no te la puedes perder! Más información en ➡️ secadmin.es

Nuevas voces en #secadmin2024: @stark0de1 presenta su taller ⚙️ "Introducción al exploiting en Linux: pwn para CTFs", abordando fallos, mitigaciones y explotación para obtener una shell. Más información ➡️ secadmin.es

[Novedad 1/7] Creo que todos somos conscientes de que es absolutamente imposible ser un experto en todo o tener todas las certificaciones. Por ello, Deep Hacking comenzó a admitir que otros escribieran a pesar de que inicialmente era un blog personal. Cuando una persona aporta…

![DeepHackingBlog's tweet image. [Novedad 1/7]

Creo que todos somos conscientes de que es absolutamente imposible ser un experto en todo o tener todas las certificaciones. Por ello, Deep Hacking comenzó a admitir que otros escribieran a pesar de que inicialmente era un blog personal.

Cuando una persona aporta…](https://pbs.twimg.com/media/GV6fPjTXIAAd7UM.jpg)

Happy Solstice! Time to celebrate Truth and Justice. I appreciate your support; and I want to let you try one of my value-packed & expensive commercial masterclasses: ☀️ Masterclass: Hacking Fuzzers for Smarter Bughunting (on-demand video) zerodayengineering.com/training/maste… This class…

Ya tenemos todo listo para mañana!!😁 Estamos muy ilusionados de veros a todos mañana, este año hemos incluido muchas novedades que han supuesto mucho trabajo y horas. Esperamos que os guste el evento. Hasta mañana! #HackOn2024

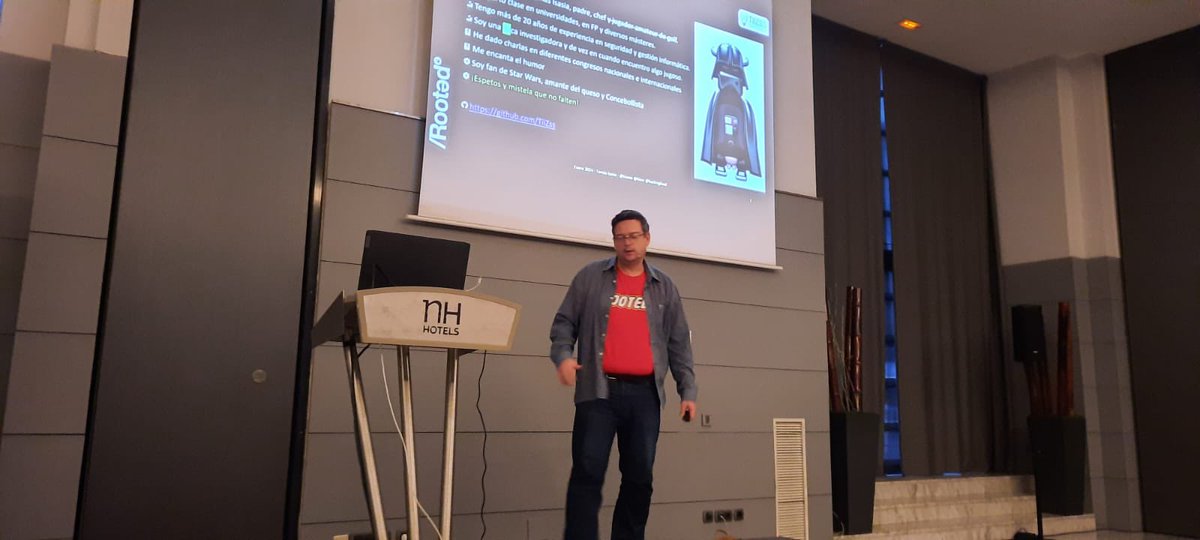

Bueno, bueno, bueno, una pena que se ya se acabó @rootedcon Málaga. De nuevo mil gracias a la organización, los voluntarios, ponentes y todos los que hacéis posible el evento y por dejarme ir a contar mis movidas de vaca. Como siempre un placer y nuevos amigos hechos.

Pues ya acabó la #RootedMálaga, he disfrutado muchísimo. Agradecer a @Claudiacataplau, @gripapc, @tisasia y @stark0de1 vuestra compañía hasta la estación. Vuelvo con más conocimiento y nuevas amistades. Gracias a la organización de @rootedcon por vuestra amabilidad.

Continuamos con otra charla, esta vez de la mano de @interh4ck y Antonio Perez Sanchez, “Estrategias Avanzadas de red teaming abusando de la api de Google” Reserva tus entradas ya en: inscribirme.com/10a-edicion-de…

🚨Confirmamos cuarto taller🚨 Daniel Monzón (@stark0de1) y Diego Palacios (@Diego_AltF4), alumno del grado de Ingeniería de la Ciberseguridad, impartirán un taller utilizando la técnica Fuzzing para el crasheo de programas. 👨💻 Gracias por participar en la #HackOn2024.🎉

do you know any good resources/courses for 64-bit Windows exploit development? all i've seen is only 32-bit based

A bit late, but here's my cheap PoC for CVE-2023-4911 (Looney Tunables). I hope you like it 💪 github.com/Diego-AltF4/CV…

Hola a tod@s! 🙋♀️🙋♂️ Ya estamos cocinando la sexta edición, ¡nos vemos en febrero!🧑🍳 Próximamente os iremos desvelando las sorpresas que nos trae #HackOn2024

El próximo 21 de Octubre estaremos junto a un DreamTeam de gente TOP hablando de ciber y aprendiendo mil cosas en la #WorldParty2k23 de @hack27_org Las entradas se pillan aquí 👉inscribirme.com/worldparty2k23 Y tienes más info en worldparty.hackmadrid.org

Hello! I have written an exploit for the Schneider M580 and M340 PLCs. You can bypass Safety Protection with it, plus I've added options to dump PLC memory blocks, and some other stuff. github.com/0xedh/schneide…

🚨Taller confirmado🚨 @stark0de1 y @frodosobon se pasan por #HackOn2023 para dar un taller sobre Windows internals, una buena oportunidad para empezar a indagar en las profundidades de Windows. Estamos muy contentos de teneros por aquí 🫶🏼😁

El artículo para celebrar el año de Deep Hacking. Dar gracias a: @shac0x_ Pablo Castillo Andreu (Aka. ReyCasto) @stark0de1 @Carol12Gory Andrés González Ochoa (Aka. A8A) @David_Uton David Manuel Herrera Rodríguez (Aka. Shac0x) @mikiminoru <3 deephacking.tech/trabajar-en-ci…

deephacking.tech

Trabajar en Ciberseguridad - Experiencias de Profesionales - Deep Hacking

La idea del artículo ya la podéis ver en el título, es básicamente que distintos profesionales que ya trabajan en Ciberseguridad, cuenten su experiencia de

¡Nuevo artículo en Deep Hacking! En este caso, @stark0de1 nos trae un artículo donde estará trasteando con Windows a bajo nivel: Windows Internals, Procesos Protegidos, etc. Enjoy it! deephacking.tech/como-cargarse-…

United States Trends

- 1. Good Monday 31.6K posts

- 2. #MondayMotivation 8,437 posts

- 3. TOP CALL 3,899 posts

- 4. AI Alert 1,594 posts

- 5. Check Analyze N/A

- 6. Token Signal 2,105 posts

- 7. Market Focus 2,689 posts

- 8. #centralwOrldXmasXFreenBecky 624K posts

- 9. SAROCHA REBECCA DISNEY AT CTW 640K posts

- 10. #LingOrmDiorAmbassador 320K posts

- 11. Victory Monday 1,529 posts

- 12. NAMJOON 62.8K posts

- 13. #BaddiesUSA 67.5K posts

- 14. DOGE 188K posts

- 15. Chip Kelly 9,636 posts

- 16. Monad 122K posts

- 17. Happy Thanksgiving 10.2K posts

- 18. Stacey 23.5K posts

- 19. Gilligan 4,181 posts

- 20. Scotty 10.6K posts

Something went wrong.

Something went wrong.