#schadcode نتائج البحث

Es gelingt #Cyberkriminellen über manipulierte eBriefe #Schadcode auf iPhones und iPads einzuschleusen. Diese #Sicherheitslücke wird bis hin zu Geräten mit der aktuellen Version #iOS 13.4.1 genutzt. Weiterlesen im #SfN Blog s-f-n.org/blog/it-tipps/…

Neuer #Python-basierter #Schadcode „MechaFlounder“ der #Hacker-Gruppe #Chafer @PaloAltoNtwks #hackers #Hacking #cyberattacks #cybercrime it-daily.net/it-sicherheit/…

Sicherer Umgang mit Dokumenten, ob E-Mail, Download oder Upload mit Zero Trust Content Disarm & Reconstruction: ow.ly/7Qi730sssyi #ITSicherheit #Schadcode #Trojaner #Sicherheitslücke #Cybercrime #DDoS

Sicherer Umgang mit Dokumenten, ob E-Mail, Download oder Upload mit Zero Trust Content Disarm & Reconstruction: ow.ly/krTP50Q6fw9 #ITSicherheit #Schadcode #Trojaner #Sicherheitslücke #Cybercrime #DDoS

#EndpointSecurity ist darauf ausgerichtet, Infektionen von Endgeräten durch #Malware zu verhindern. Was aber, wenn der Schädling erst Tage oder Wochen nach der Infektion aktiv wird oder den eigentlichen #Schadcode erst nach der Infektion nachlädt? #IT ow.ly/ECRe30qoDVV

Antimalware Day: #ESET blickt zurück zu den Anfängen des Schadcodes. Attacken mit #Schadcode... pressetext.com/news/201811020…

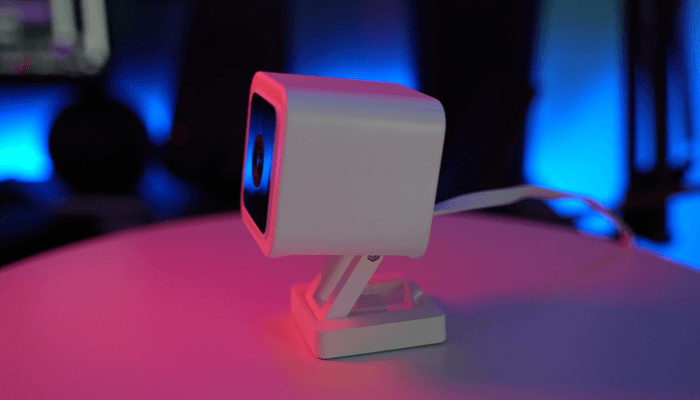

#Angreifer können den #Authentifizierungsprozess umgehen, die komplette Kontrolle über das Gerät erlangen und Informationen sowie Konfigurationsdaten aus der SD-Karte der Kamera herauslesen sowie weiteren #Schadcode installieren. it-daily.net/shortnews/3333… #hacker #vulnerabilities

Bedrohungsakteure nutzen das veraltete #Wordpress-Plugin Eval PHP aus. Damit injizieren sie #Schadcode und platzieren Hintertüren auf Websites. Die Codes sind nur schwer erkennbar. dlvr.it/Sn054K

Bei #Cyberattacken wird #Schadcode oft via Dokumente in Unternehmen eingeschleust. Content Disarm & Reconstruction von Forcepoint erkennt „guten“ Inhalt aus einer eingehenden Datei, packt ihn in eine neue, saubere Datei & stellt diese dem User zu. bit.ly/content_disarm #ITSec

Happy Patchday bei Microsoft Updates dringend notwendig aktion-freiheitstattangst.org/de/articles/88… Wir meiden X=Twitter, A-FsA auch auf mastodon.social/@aktionfsa #Patchday #Lücken #Schadcode #Arbeitnehmerdatenschutz #Verbraucherdatenschutz #Datenschutz #Datensicherheit #Ergonomie #Clouddienste #GAFAM

Angreifer können die Schwachstellen ausnutzen, um #Schadcode auf den Exchange-Servern auszuführen und darüber ggf. interne Netzwerke inkl. des Active Directory vollständig zu kompromittieren, Daten auszuspähen oder #Ransomware zur Verschlüsselung von Daten auszurollen.

Fileless Malware lädt Schadcode in den Arbeitsspecher #schadcode buff.ly/2KPme6M

Bei #Cyberattacken wird #Schadcode oft via Dokumente in Unternehmen eingeschleust. Content Disarm & Reconstruction von Forcepoint erkennt „guten“ Inhalt aus einer eingehenden Datei, packt ihn in eine neue, saubere Datei & stellt diese dem User zu. ow.ly/SNfO30sspHM #ITSec

Angriff auf #Gaming-Industrie enttarnt - Den #Schadcode in die Installationsdatei zu implementieren, macht die Methode für die Angreifer besonders lukrativ und gefährlich für Anwender. @ESET_de #CyberAttack #cybercrime #Hacker #Backdoor it-daily.net/shortnews/2088…

#Microsoft hat mit den August-Patches eine kritische #Sicherheitslücke in Windows geschlossen. Demnach ermöglicht die als CVE-2024-38063 registrierte Schwachstelle Angreifern, aus der Ferne und ohne Nutzerinteraktion #Schadcode auszuführen: it-administrator.de/Windows-Patch-…

Wenn der #Schadcode auf deinem eigenen Computer generiert wird: Die Tage ist ein Proof-of-Concept für eine neue #KI #Malware namens #PromptLock aufgetaucht, die über #Vibecoding bösartige Skripte direkt auf dem Opferrechner generiert und ausführt: it-daily.net/it-sicherheit/…

JavaScript-Paketmanager: Twilio-Brandjacking-Paket öffnet Hintertür heise.de/news/JavaScrip… #Schadcode #Twilio

Paketmanager npm: Paketabhängigkeiten für Angriff missbraucht heise.de/news/Paketmana… #Schadcode #UkraineKonflikt

Mit #Schadcode infizierte #PyPI-Pakete nutzen #Cloudflare-Tunnel, um die #Firewall des Nutzers zu umgehen. winfuture.de/news,133918.ht…

Die #Spring4Shell-Sicherheitslücke dient Angreifern dazu, #Webserver mit #Schadcode zu infizieren. Die Lücke wird bereits für #Attacken genutzt. #Controlware hilft bei der Erkennung - JETZT IM #BLOG: okt.to/awgEpq

Die #Blockchain als Parkplatz für #Schadcode: Wo einerseits zunehmend C&C Server von Cyberkriminellen in international konzertierten Polizeiaktionen abgeschaltet werden, missbrauchen Hacker andererseits öffentliche Blockchains zur Speicherung von #Malware: thehackernews.com/2025/10/hacker…

Wenn der #Schadcode auf deinem eigenen Computer generiert wird: Die Tage ist ein Proof-of-Concept für eine neue #KI #Malware namens #PromptLock aufgetaucht, die über #Vibecoding bösartige Skripte direkt auf dem Opferrechner generiert und ausführt: it-daily.net/it-sicherheit/…

Nur weil eine Datei signiert ist, ist sie nicht frei von #Schadcode: Aktuell kapern #Cyberkriminelle die "Trusted-Signing-Plattform" von #Microsoft, um #Malware zu verbreiten: golem.de/news/trusted-s… #cybersecurity

golem.de

Trusted Signing: Hacker signieren Windows-Malware über Microsoft-Plattform - Golem.de

Forscher haben Malware entdeckt, die über Microsofts neue Trusted-Signing-Plattform signiert wurde. Windows-Systeme lassen sich damit leichter infizieren.

Wer sein #7Zip noch nicht auf die aktuellste Version gebracht hat, sollte dies jetzt besser tun, denn durch eine bereits seit dem Sommer (!) bekannte #Sicherheitslücke kann mit manipulierten Archiven #Schadcode eingeschleust und ausgeführt werden: zerodayinitiative.com/advisories/ZDI…

Cyberkriminelle missbrauchen die Gaming #Godot-Engine für #Schadcode-Angriffe infopoint-security.de/?p=39105

infopoint-security.de

Cyberkriminelle missbrauchen die Gaming Godot-Engine für Schadcode-Angriffe

Die Nutzung der Godot-Engine durch Cyberkriminelle zeigt, wie Open-Source-Software für bösartige Zwecke missbraucht werden kann. Angriffe wie diese st...

#Microsoft hat mit den August-Patches eine kritische #Sicherheitslücke in Windows geschlossen. Demnach ermöglicht die als CVE-2024-38063 registrierte Schwachstelle Angreifern, aus der Ferne und ohne Nutzerinteraktion #Schadcode auszuführen: it-administrator.de/Windows-Patch-…

Es gelingt #Cyberkriminellen über manipulierte eBriefe #Schadcode auf iPhones und iPads einzuschleusen. Diese #Sicherheitslücke wird bis hin zu Geräten mit der aktuellen Version #iOS 13.4.1 genutzt. Weiterlesen im #SfN Blog s-f-n.org/blog/it-tipps/…

Happy Patchday bei Microsoft Updates dringend notwendig aktion-freiheitstattangst.org/de/articles/88… Wir meiden X=Twitter, A-FsA auch auf mastodon.social/@aktionfsa #Patchday #Lücken #Schadcode #Arbeitnehmerdatenschutz #Verbraucherdatenschutz #Datenschutz #Datensicherheit #Ergonomie #Clouddienste #GAFAM

#Microsoft hat mit den August-Patches eine kritische #Sicherheitslücke in Windows geschlossen. Demnach ermöglicht die als CVE-2024-38063 registrierte Schwachstelle Angreifern, aus der Ferne und ohne Nutzerinteraktion #Schadcode auszuführen: it-administrator.de/Windows-Patch-…

RT #AdBlockPlus anfällig für #Schadcode – Entwickler verspricht #Update blog.avira.com/de/adblock-plu…

Zahlreiche #Magento #OnlineShops mit gravierendem #Schadcode infiziert. Mehr dazu: exconcept.de/magento-suppor…

#Angreifer können den #Authentifizierungsprozess umgehen, die komplette Kontrolle über das Gerät erlangen und Informationen sowie Konfigurationsdaten aus der SD-Karte der Kamera herauslesen sowie weiteren #Schadcode installieren. it-daily.net/shortnews/3333… #hacker #vulnerabilities

#Paper4Sicherheit No 2: Kennste einen, kennste alle! - So oder so ähnlich verhält es sich auch mit #Schadcode in trojanisierten Softwarepaketen. Michael Maier & Marc Ohm, @UniBonn, untersuchen, wie die Wiederverwendung von Schadcode hilft, solche signaturbasiert zu erkennen.

„Wird mein Handy abgehört?“ - ist eine erstaunlich häufige Suchphrase bei Google. Grund genug für Mahr EDV, sich eingehender mit diese Frage zu beschäftigen und ein paar nützliche Anwendertipps zu publizieren: mahr-edv.de/wird-mein-hand… #mahredv #sysemhaus #schadcode #handy

Neuer #Python-basierter #Schadcode „MechaFlounder“ der #Hacker-Gruppe #Chafer @PaloAltoNtwks #hackers #Hacking #cyberattacks #cybercrime it-daily.net/it-sicherheit/…

Sicherer Umgang mit Dokumenten, ob E-Mail, Download oder Upload mit Zero Trust Content Disarm & Reconstruction: ow.ly/krTP50Q6fw9 #ITSicherheit #Schadcode #Trojaner #Sicherheitslücke #Cybercrime #DDoS

Bei #Cyberattacken wird #Schadcode oft via Dokumente in Unternehmen eingeschleust. Content Disarm & Reconstruction von Forcepoint erkennt „guten“ Inhalt aus einer eingehenden Datei, packt ihn in eine neue, saubere Datei & stellt diese dem User zu. bit.ly/content_disarm #ITSec

#CyberSecurity: Traditionelle Schutzsysteme reichen nicht aus! #Schadcode #Datenschutz Webcast 27.6. w.idg.de/2s9juFI

Bedrohungsakteure nutzen das veraltete #Wordpress-Plugin Eval PHP aus. Damit injizieren sie #Schadcode und platzieren Hintertüren auf Websites. Die Codes sind nur schwer erkennbar. dlvr.it/Sn054K

Sicherer Umgang mit Dokumenten, ob E-Mail, Download oder Upload mit Zero Trust Content Disarm & Reconstruction: ow.ly/7Qi730sssyi #ITSicherheit #Schadcode #Trojaner #Sicherheitslücke #Cybercrime #DDoS

#EndpointSecurity ist darauf ausgerichtet, Infektionen von Endgeräten durch #Malware zu verhindern. Was aber, wenn der Schädling erst Tage oder Wochen nach der Infektion aktiv wird oder den eigentlichen #Schadcode erst nach der Infektion nachlädt? #IT ow.ly/ECRe30qoDVV

Something went wrong.

Something went wrong.

United States Trends

- 1. Jayden Daniels 22.6K posts

- 2. Dan Quinn 6,715 posts

- 3. Seahawks 37K posts

- 4. Sam Darnold 14.7K posts

- 5. Commanders 49.1K posts

- 6. Jake LaRavia 4,667 posts

- 7. #RaiseHail 8,681 posts

- 8. jungkook 589K posts

- 9. Bronny 13.6K posts

- 10. Marcus Smart 3,201 posts

- 11. Joe Whitt 2,225 posts

- 12. #BaddiesAfricaReunion 5,787 posts

- 13. 60 Minutes 68.8K posts

- 14. #RHOP 6,639 posts

- 15. Jovic 1,053 posts

- 16. Ware 5,072 posts

- 17. Jaxson Hayes 2,969 posts

- 18. Lattimore 2,515 posts

- 19. Larson 20.4K posts

- 20. Chiefs 74.1K posts